오늘은 Linux 보안취약점 이슈인

Sudo 명령어에서 힙 버퍼 오버플로우로 인해 발생하는 권한상승 취약점(CVE-2021-3156)의

조치 방법에 대해 포스팅 하려고 합니다.

저는 CentOS 7.4 에서 해당 보안취약점을 해결하였습니다.

해당 보안취약점의 이름은 Baron Samedit

CVE 번호는 CVE-2021-3156입니다.

취약점의 내용으로는 root 권한이 없는 로컬 유저가 sudoers 파일에 존재하는 sudo 를 이용하여

계정 패스워드를 알지 못해도 루트권한을 획득할 수 있는 이슈입니다.

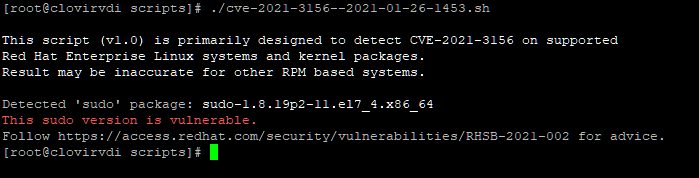

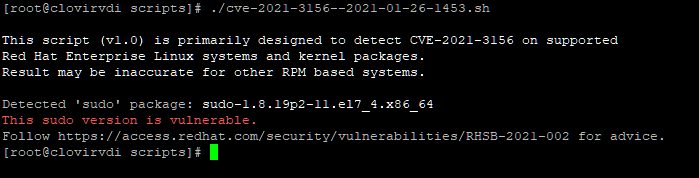

이어서 현재 사용중인 OS가 보안취약점에 문제가 되는지 확인해 보겠습니다.

해당 보안취약점(CVE-2021-3156)에 문제가 되는 sudo 버전은

1.8.2 ~ 1.8.31p2 / 1.9.0 ~ 1.9.5p1 입니다.

아래 스크립트를 Linux에서 실행하여 결과를 확인합니다.

실행시 아래 내용처럼 This sudo version is vulnerable 가 나타난다면

보안취약점(CVE-2021-3156)에 문제가 되는 것을 알 수 있습니다.

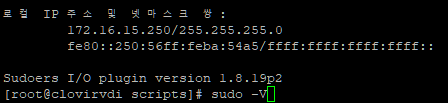

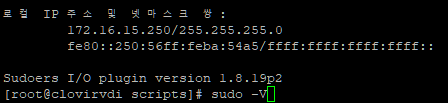

추가적으로 sudo -V 명령어를 사용하여

현재 사용중인 sudo 버전을 확인합니다.

제가 사용하고 있는 버전은 1.8.19p2 이며 보안취약점에 문제가 되는 버전인 것을 확인 할 수 있습니다.

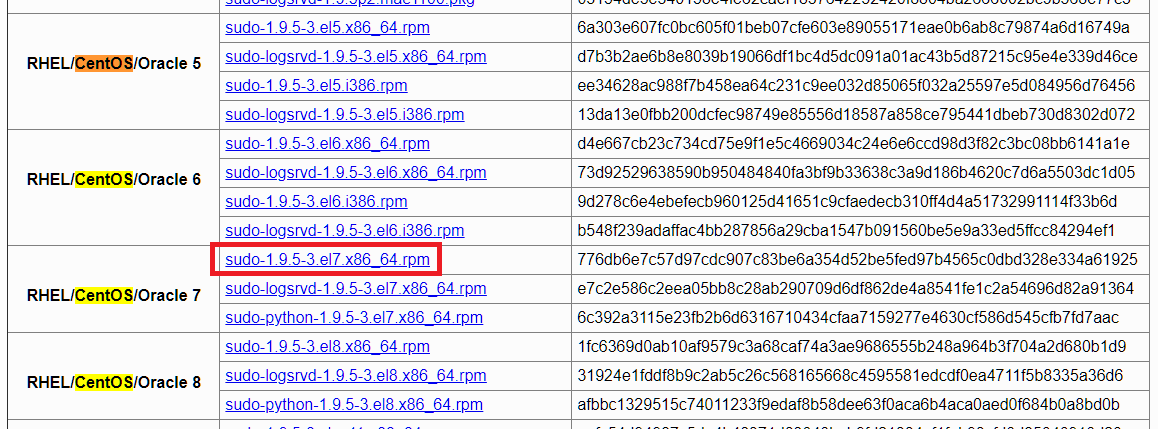

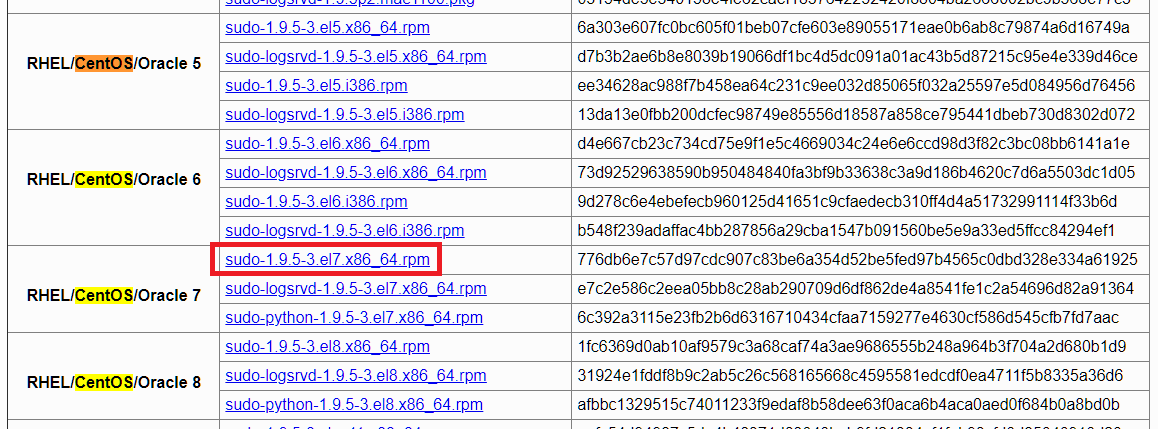

아래 링크를 통해 현재 버전에 맞는 rpm 파일을 설치합니다.

Download Sudo

1.9.5 sudo-1.9.5.tar.gz 3718b16de71fd6076858d5a1efe93a0d11d2f713fc51f24a314dfee78e4e83a5

www.sudo.ws

저는 CentOS 7버전이기 때문에

sudo-1.9.5-3.el7.x86_64.rpm 파일을 다운받았습니다.

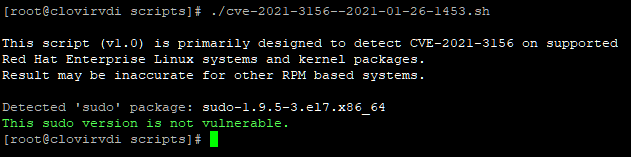

해당 OS에 설치파일을 옮기고 아래 명령어를 통해 최신 sudo 버전을 업데이트 합니다.

# rpm -Uvh sudo-1.9.5-3.el7.x86_64.rpm

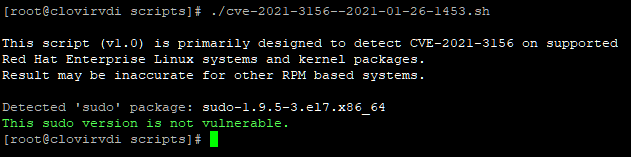

설치가 완료되면 앞전에 실행한 cve-2021-3156--2021-01-26-1453.sh 스크립트 파일을 실행하여

보안취약점(CVE-2021-3156) 문제가 해결되었는지 확인합니다.

아래 그림과 같이 This sudo version is not vulnerable가 나타난다면 해결된 것을 확인 할 수 있습니다.

지금까지 Linux Sudo 명령어에서 힙 버퍼 오버플로우로 인해 발생하는

권한상승 취약점(CVE-2021-3156) 조치 및 해결 방법에 대한 포스팅이였습니다.

'Develope > Linux' 카테고리의 다른 글

| [Linux] CentOS7 Selinux 설정 오타시 부팅 이슈 해결 방법 (0) | 2021.04.12 |

|---|---|

| [Linux] 리눅스 REST API 사용 방법 (curl, wget) (0) | 2021.04.01 |

| [Linux] vi 편집기 "E576: viminfo: 줄에 '>'이 없습니다." 에러 해결 방법 (0) | 2020.05.26 |

| [Linux] 리눅스 원격접속 SSH root 계정 원격접속 설정방법 (0) | 2020.05.14 |

| [Linux] postgresql 12 설치 및 업그레이드 방법 (0) | 2020.04.10 |

오늘은 Linux 보안취약점 이슈인

Sudo 명령어에서 힙 버퍼 오버플로우로 인해 발생하는 권한상승 취약점(CVE-2021-3156)의

조치 방법에 대해 포스팅 하려고 합니다.

저는 CentOS 7.4 에서 해당 보안취약점을 해결하였습니다.

해당 보안취약점의 이름은 Baron Samedit

CVE 번호는 CVE-2021-3156입니다.

취약점의 내용으로는 root 권한이 없는 로컬 유저가 sudoers 파일에 존재하는 sudo 를 이용하여

계정 패스워드를 알지 못해도 루트권한을 획득할 수 있는 이슈입니다.

이어서 현재 사용중인 OS가 보안취약점에 문제가 되는지 확인해 보겠습니다.

해당 보안취약점(CVE-2021-3156)에 문제가 되는 sudo 버전은

1.8.2 ~ 1.8.31p2 / 1.9.0 ~ 1.9.5p1 입니다.

아래 스크립트를 Linux에서 실행하여 결과를 확인합니다.

실행시 아래 내용처럼 This sudo version is vulnerable 가 나타난다면

보안취약점(CVE-2021-3156)에 문제가 되는 것을 알 수 있습니다.

추가적으로 sudo -V 명령어를 사용하여

현재 사용중인 sudo 버전을 확인합니다.

제가 사용하고 있는 버전은 1.8.19p2 이며 보안취약점에 문제가 되는 버전인 것을 확인 할 수 있습니다.

아래 링크를 통해 현재 버전에 맞는 rpm 파일을 설치합니다.

Download Sudo

1.9.5 sudo-1.9.5.tar.gz 3718b16de71fd6076858d5a1efe93a0d11d2f713fc51f24a314dfee78e4e83a5

www.sudo.ws

저는 CentOS 7버전이기 때문에

sudo-1.9.5-3.el7.x86_64.rpm 파일을 다운받았습니다.

해당 OS에 설치파일을 옮기고 아래 명령어를 통해 최신 sudo 버전을 업데이트 합니다.

# rpm -Uvh sudo-1.9.5-3.el7.x86_64.rpm

설치가 완료되면 앞전에 실행한 cve-2021-3156--2021-01-26-1453.sh 스크립트 파일을 실행하여

보안취약점(CVE-2021-3156) 문제가 해결되었는지 확인합니다.

아래 그림과 같이 This sudo version is not vulnerable가 나타난다면 해결된 것을 확인 할 수 있습니다.

지금까지 Linux Sudo 명령어에서 힙 버퍼 오버플로우로 인해 발생하는

권한상승 취약점(CVE-2021-3156) 조치 및 해결 방법에 대한 포스팅이였습니다.

'Develope > Linux' 카테고리의 다른 글

| [Linux] CentOS7 Selinux 설정 오타시 부팅 이슈 해결 방법 (0) | 2021.04.12 |

|---|---|

| [Linux] 리눅스 REST API 사용 방법 (curl, wget) (0) | 2021.04.01 |

| [Linux] vi 편집기 "E576: viminfo: 줄에 '>'이 없습니다." 에러 해결 방법 (0) | 2020.05.26 |

| [Linux] 리눅스 원격접속 SSH root 계정 원격접속 설정방법 (0) | 2020.05.14 |

| [Linux] postgresql 12 설치 및 업그레이드 방법 (0) | 2020.04.10 |